【内部統制・情報セキュリティ課】内部統制 完全マニュアル

はじめに

※本記事はAIが生成したものを加工して掲載しています。

※生成AIの進化にあわせて作り直すため、ファクトチェックは今後行う予定です。

地方自治体職員のための内部統制・情報セキュリティ課 業務研修

内部統制・情報セキュリティ課における内部統制の基礎

業務の意義と目的:なぜ「統制する部署」に統制が必要なのか

地方自治体における内部統制とは、単なる事務処理上の誤りや不正を防止するための仕組みではありません。その根底にあるのは、「住民の福祉の増進を図る」という地方自治体の最も基本的な組織目的を、確実かつ継続的に達成するための経営管理(マネジメント)手法です。我々、内部統制・情報セキュリティ課の職員は、この重要な仕組みが組織全体で有効に機能するよう監督・支援する役割を担っています。

しかし、ここで最も重要な問いが生じます。それは、「組織全体を統制する部署が、自らをどのように統制するのか」という点です。当課の業務そのものに内部統制が組み込まれていなければ、全庁に対する指導力や信頼性は生まれません。我々の業務プロセスが、客観的で、透明性が高く、法令や規程に完全に準拠していること。これこそが、全庁的なガバナンス強化を推進する上での絶対的な前提条件となります。近年、全国の自治体で不適切な事務処理や不祥事が後を絶たず、住民の行政に対する信頼が揺らいでいます。このような状況下で、我々の課が自らの業務に最高の統制基準を適用し、模範となることで、初めて組織全体の統制文化を醸成し、住民からの信頼を回復・維持するという究極の目的を果たすことができるのです。

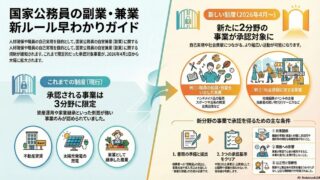

歴史的変遷と法的根拠:地方自治法第150条の要諦

地方自治体における内部統制が制度として明確に位置づけられたのは、比較的最近のことです。その画期となったのが、2017年に改正され、2020年4月1日に施行された地方自治法です。この法改正により、第150条に内部統制に関する規定が新設されました。これは、かつて国の機関として事務を処理していた「機関委任事務」制度が1999年の地方分権一括法で廃止され、自治体がより自律的なガバナンスを求められるようになった大きな流れの中で、必然的に導入された制度と言えます。

地方自治法第150条は、我々の業務の根幹をなす法的根拠です。その要点は以下の通りです。

- 対象団体と義務:

- 都道府県及び政令指定都市においては、内部統制体制の整備が義務とされています。

- それ以外の市町村(特別区を含む)においては、努力義務とされています。

- 長(首長)の責務:

- 方針の策定・公表: 長は、内部統制に関する基本的な方針を定め、遅滞なく公表しなければなりません。

- 体制の整備: 定めた方針に基づき、必要な体制を整備する責任を負います。

- 評価報告書の作成・提出: 毎会計年度、整備した体制の有効性を評価した報告書を作成し、監査委員の審査と意見を付して議会に提出するとともに、公表しなければなりません。

この制度は、米国のCOSOフレームワークや、日本の上場企業に適用される内部統制報告制度(J-SOX)など、民間企業のコーポレートガバナンスの考え方を大いに参考にしています。しかし、利益追求を目的とする民間企業とは異なり、地方自治体ではあくまで「住民の福祉の増進」が最終目的です。したがって、単に民間企業の手法を模倣するのではなく、その手法の背後にある「リスクを事前に管理し、組織目的の達成を確実にする」という本質を理解し、自治体の実情に合わせて適用していくことが求められます。この法改正は、地方自治体のマネジメントを、問題発生後の事後対応型から、リスクを予見し対処する予防的管理型へと転換させる、まさにパラダイムシフトを促すものなのです。

表1: 法的根拠の整理表

| 法令 | 関連条文 | 主要な規定内容 | 実務上の意義 |

| 地方自治法 | 第150条第1項 | 都道府県及び指定都市の長は、財務に関する事務等の適正な管理及び執行を確保するための方針を定め、これに基づき必要な体制を整備しなければならない。 | 我々の業務が法律に基づく義務であることを明確化し、全庁的な取組を推進する上での強力な後ろ盾となる。 |

| 地方自治法 | 第150条第2項 | 指定都市以外の市町村の長は、内部統制体制の整備に努めなければならない。 | 努力義務であっても、住民への説明責任を果たすためには、義務団体に準じた体制整備が不可欠であることを示唆している。 |

| 地方自治法 | 第150条第3項 | 長は、方針を定め、又はこれを変更したときは、遅滞なく、これを公表しなければならない。 | 内部統制に関する組織の姿勢を内外に示す重要なプロセスであり、透明性の確保に直結する。 |

| 地方自治法 | 第150条第4項、第5項、第6項、第8項 | 長は、毎会計年度、内部統制評価報告書を作成し、監査委員の審査に付し、その意見を付けて議会に提出し、これを公表しなければならない。 | 年次業務の最終成果物であり、PDCAサイクルの「Check」と「Act」の中核をなす。議会と住民に対するアカウンタビリティ(説明責任)を果たすための根幹業務である。 |

内部統制の4つの目的と6つの基本的要素

内部統制は、漠然とした「適正な事務執行」を目指すものではなく、明確な4つの目的を達成するためのプロセスです。これら4つの目的と、それを支える6つの基本的要素を正しく理解することが、実効性のある体制を構築・運用する第一歩となります。

内部統制の4つの目的

- 業務の有効性及び効率性:

- 職員個人の経験や能力に過度に依存する「俗人化」を排し、業務プロセスを標準化・可視化することで、組織全体として一定水準以上の品質を保ちつつ、最小の資源で最大の成果を上げることを目指します。

- 報告の信頼性:

- 予算書や決算書といった財務報告はもちろん、統計情報や事業報告書など、議会や住民に公表する全ての情報の信頼性を確保します。2024年の総務省ガイドライン改定で「財務報告」から範囲が拡大されたことからも、その重要性がうかがえます。

- 法令等の遵守(コンプライアンス):

- 地方自治法をはじめとする各種法令や条例、規則などを遵守することは、公務員として当然の責務です。内部統制は、この遵守を個人の意識だけでなく、組織的な仕組みとして担保します。

- 資産の保全:

- 現金や不動産といった有形資産だけでなく、個人情報や知的財産といった無形の資産も住民から預かった貴重な財産です。これらが不正や過誤によって失われたり、毀損されたりすることのないよう、適切に管理・保全します。

内部統制の6つの基本的要素

上記の4つの目的を達成するために、以下の6つの要素が有機的に連携し、システムとして機能する必要があります。

- 統制環境:

- 内部統制の基盤となる組織全体の気風や文化です。長の誠実な姿勢や倫理観、適切な人事方針、明確な権限と責任の分担などが含まれ、他の5つの要素全てに影響を与える最も重要な要素です。

- リスクの評価と対応:

- 組織目的の達成を阻害する要因(リスク)を識別し、その発生可能性や影響度を分析・評価した上で、リスクに対する適切な対応(回避、低減、移転、受容)を選択する一連のプロセスです。

- 統制活動:

- リスクへの対応策として、業務プロセスに組み込まれる具体的な方針や手続きです。権限の分掌、承認手続き、現物実査、業務マニュアルの整備などがこれにあたります。

- 情報と伝達:

- 組織内の全ての職員が職務遂行に必要な情報を、適時かつ適切に識別・把握し、関係者間で正確に伝達・共有するための仕組みです。一方的な情報伝達だけでなく、受け手が正しく理解することが重要です。

- モニタリング(監視活動):

- 内部統制が有効に機能していることを継続的に評価するプロセスです。業務に組み込まれた日常的モニタリングと、内部統制担当部署や内部監査部門による独立した評価があります。

- ITへの対応:

- 業務の多くが情報システムに依存する現代において、ITの利用状況を適切に把握し、IT環境の変化に対応した統制を整備することは不可欠です。IT統制は他の5要素とも密接に関連します。

標準業務フローと各段階の実務詳解

全体像:内部統制のPDCAサイクル

地方自治体における内部統制の運用は、一度体制を整備して終わりではありません。それは、組織を取り巻く環境の変化や新たなリスクの出現に継続的に対応していく、終わりなき旅です。この継続的な改善活動を支えるフレームワークが、PDCAサイクル(Plan-Do-Check-Act)です。毎年作成・公表する内部統制評価報告書は、このサイクルが一周した成果の集大成であり、次なる改善への出発点となります。

- Plan(計画): 基本方針に基づき、当該年度に取り組むべきリスクを識別・評価し、対応策を計画します。

- Do(実行): 計画されたリスク対応策(統制活動)を各部署で実施・運用します。

- Check(評価): 実施された統制活動が有効に機能しているかをモニタリングし、年度末にその結果を内部統制評価報告書としてとりまとめます。

- Act(改善): 評価結果や監査委員からの指摘を踏まえ、次年度の基本方針やリスク対応策の見直し・改善を行います。

我々、内部統制・情報セキュリティ課は、この全庁的なPDCAサイクルが円滑に、そして実質的に回るように、各部署を支援し、全体の進捗を管理する司令塔の役割を担います。

Plan:基本方針の策定とリスクの識別・評価

PDCAサイクルの出発点である「Plan」段階は、その後の活動全体の質を決定づける最も重要なプロセスです。ここでの主な業務は、「基本方針の策定」と「リスクの識別・評価」です。

基本方針の策定

内部統制基本方針は、当該自治体における内部統制の目的、対象事務、推進体制など、組織的な取組の方向性を示す最上位の方針です。通常、年度開始前に長が決定し、公表されます。我々の課は、前年度の評価結果や、当該年度の市政運営方針、新たな法改正などを踏まえ、基本方針の原案を作成し、経営会議等での審議を経て、長の決定を支援します。この方針が、全職員の行動の拠り所となります。

リスクの識別・評価

次に、基本方針で示された方向性に基づき、組織目的の達成を阻害する具体的なリスクを洗い出し、優先順位をつけます。

- リスクの識別:

- 手法: 過去の不祥事や事務処理ミス事例の分析(自団体及び他団体)、各部署へのヒアリングやワークショップの実施、監査委員による監査での指摘事項の確認、総務省等が示す標準的なリスク一覧の活用など、多角的なアプローチでリスクを網羅的に洗い出します。

- 分類: 識別したリスクは、「全庁的なリスク(例:情報セキュリティ、コンプライアンス)」と「部署固有の個別リスク(例:特定の許認可事務における手続きの誤り)」に分類して整理します。

- リスクの評価:

- 評価軸: 識別した全てのリスクに一度に対応することは不可能です。そのため、「発生可能性」と「発生した場合の影響度(財政的、社会的信用の失墜など)」の2つの軸で各リスクを評価し、対応の優先順位を決定します。

- 可視化ツール: 評価結果は、「リスクマップ」や「リスクマトリクス」といったツールを用いて可視化します。これにより、どのリスクが「発生可能性は低いが影響は甚大」で、どのリスクが「頻繁に発生するが影響は軽微」なのかが一目瞭然となり、組織的な合意形成が容易になります。横浜市など多くの自治体でこの手法が採用されています。

Do:統制活動の設計と実施

「Plan」段階で優先順位が高いと評価されたリスクに対して、具体的な対応策、すなわち「統制活動(コントロール)」を設計し、業務プロセスに組み込んでいきます。統制活動は、リスクを完全にゼロにすることを目指すのではなく、許容可能なレベルまで低減させることを目的とします。

統制活動の設計

リスクの特性に応じて、様々な種類の統制活動を組み合わせます。

- 職務の分掌:

- 特定の業務プロセス(例:契約の発注、検収、支払い)を複数の担当者や部署で分担させ、一人の担当者が全工程を完結できないようにすることで、不正や誤りを抑制します。これは内部統制の最も基本的な原則の一つです。

- 承認と授権:

- 取引や業務の実行には、適切な権限を持つ上位者の承認を必要とするルールを定めます。承認の階層や金額基準を明確にすることが重要です。

- 物理的・論理的アクセス制限:

- 現金や重要な書類が保管されている場所への物理的なアクセスを制限したり、情報システムへのアクセス権限を職務上必要な最小限の範囲に限定したりします。

- 業務マニュアルと規程の整備:

- 正しい業務手順を文書化し、全職員がいつでも参照できるようにすることで、業務の標準化を図り、担当者による判断のばらつきや知識不足によるミスを防ぎます。

- 照合と突合:

- 関連する複数の記録(例:発注書、納品書、請求書)を照合し、内容が一致していることを確認することで、記録の正確性を担保します。

統制活動の実施

設計された統制活動は、各業務の担当部署によって日常的に実施されます。我々、内部統制・情報セキュリティ課の役割は、これらの統制活動が形骸化することなく、確実に業務プロセスに組み込まれ、運用されるように支援・周知することです。具体的には、研修の実施、マニュアル改訂の支援、各部署からの相談対応などが含まれます。

Check:モニタリングと内部統制評価報告書の作成

「Do」段階で実施されている統制活動が、意図した通りに機能し、リスクを効果的に低減しているかを確認するのが「Check」段階です。この段階の中心的な業務が「モニタリング」と、その結果をまとめた「内部統制評価報告書の作成」です。

モニタリング活動

モニタリングには、大きく分けて2種類あります。

- 日常的モニタリング:

- 各部署が自らの業務プロセスの中で行う自己点検活動です。例えば、課長が部下の作成した決裁文書を承認する際に内容をチェックすることや、定期的な現金の残高確認などがこれにあたります。これは、問題の早期発見に不可欠な第一線の防御策です。

- 独立的評価:

- 日常業務から独立した視点で、内部統制の有効性を評価する活動です。これは主に、我々内部統制担当部署や内部監査部門が実施します。手法としては、特定の業務プロセスを選定し、関連書類の閲覧、担当者へのヒアリング、業務フローの検証などを行います。この独立的評価が、内部統制評価報告書の客観性と信頼性を担保します。

内部統制評価報告書の作成

会計年度の終わりには、一年間のモニタリング活動の結果を集約し、地方自治法第150条第4項に基づく「内部統制評価報告書」を作成します。

- 作成プロセス:

- 各部署から日常的モニタリングの結果報告を収集します。

- 内部統制担当部署が実施した独立的評価の結果と突き合わせます。

- 全庁的な内部統制の整備状況と運用状況を総括的に評価します。

- 報告書の内容:

- 評価の対象期間、基準日、対象事務などを明記します。

- 最終的に、「内部統制は有効に整備・運用されている」か否かを結論として表明します。

- 評価の過程で発見された不備、特に「重大な不備」があった場合には、その内容、原因、講じた是正措置を具体的に記載する義務があります。

- 報告書の重要性:

- この報告書は、単なる内部文書ではありません。監査委員の審査を経て議会に提出され、最終的には住民に公表される「公文書」です。したがって、その記述は正確無比でなければならず、発見された不備を隠蔽することなく、透明性をもって報告し、組織の自浄能力を示すことが求められます。不備を公表することは一見ネガティブに見えますが、それを真摯に受け止め、改善策を講じている姿勢を示すことで、かえって住民や議会からの信頼を高めることにつながるのです。足立区や横浜市などが公表している報告書は、その良い手本となります。

Act:監査委員審査と改善措置

PDCAサイクルの最終段階である「Act」は、評価結果を次の行動へとつなげる重要なプロセスです。これにより、内部統制は静的な制度ではなく、自己進化を続ける動的なシステムとなります。

監査委員による審査

我々が作成した内部統制評価報告書は、長の執行機関から独立した立場にある監査委員の審査を受けます。監査委員は、報告書に記載された評価手続きが適切に行われたか、評価結果の判断は妥当か、といった観点から審査を行い、意見を付します。この第三者的なチェック機能により、評価の客観性がさらに高まります。

議会への提出と公表

監査委員の意見が付された評価報告書は、長から議会へ提出されるとともに、ウェブサイトなどで広く住民に公表されます。これにより、地方自治体のガバナンス状況について、議会と住民という二元的なチェックを受けることになり、行政運営の透明性と説明責任が果たされます。

改善措置の実施と次サイクルへの反映

評価報告書で明らかになった不備や、監査委員からの指摘事項は、次年度の内部統制を改善するための貴重なインプットとなります。我々、内部統制・情報セキュリティ課は、これらの課題に対応するための具体的な改善計画を策定し、関係部署と連携してその実行を推進します。例えば、特定の業務でミスが多発している場合は、マニュアルの改訂や研修の追加実施を計画します。システム上の脆弱性が指摘された場合は、情報システム部門と協力して改修プロジェクトを立ち上げます。

このようにして、「Check」と「Act」の結果が次の「Plan」に確実にフィードバックされることで、内部統制のPDCAサイクルは螺旋状に上昇し、組織全体のガバナンスレベルが継続的に向上していくのです。

内部統制と情報セキュリティの連携

情報セキュリティガバナンスの確立と体制整備

現代の地方自治体業務は、情報システムなしには成り立ちません。住民記録、税、福祉といった基幹業務から日々の文書作成に至るまで、あらゆる活動がデジタルデータとネットワークに依存しています。この現実を踏まえると、もはや情報セキュリティはIT部門だけの技術的な課題ではなく、組織全体の存続を左右する経営課題、すなわちガバナンスの中核と位置づけなければなりません。

内部統制の目的の一つである「資産の保全」における「資産」には、住民の個人情報という極めて機微なデータが含まれます。また、「業務の有効性・効率性」は、情報システムの安定稼働が前提です。したがって、伝統的な会計監査や事務処理統制と、情報セキュリティ統制は、バラバラに管理されるべきではなく、一体のガバナンス体制の下で運用される必要があります。

この体制を確立するためには、まず役割と責任の明確化が不可欠です。CISO(最高情報セキュリティ責任者)を筆頭に、我々内部統制・情報セキュリティ課、各業務主管課、そして情報システム部門が、それぞれどのような権限と責任を持つのかを組織規程等で明確に定めます。その上で、総務省が示すガイドラインに準拠した「情報セキュリティポリシー」を策定し、これを組織全体の情報管理に関する最高規範として位置づけることが、実効性のあるガバナンスの第一歩となります。

総務省ガイドラインと三層の対策の実務

地方自治体における情報セキュリティ対策の具体的な指針となるのが、総務省が公表している「地方公共団体における情報セキュリティポリシーに関するガイドライン」です。このガイドラインは、自治体が策定すべき情報セキュリティポリシーの標準的な構成や盛り込むべき内容を示しており、我々の実務上の羅針盤となります。

特に重要な概念として、過去の大規模な情報漏えい事件を教訓に導入された「三層の対策」が挙げられます。これは、ネットワークを以下の3つのセグメントに分離し、それぞれのリスクレベルに応じた対策を講じるという考え方です。

- インターネット接続系:

- 外部のインターネットと直接通信するセグメント。最も脅威に晒されるため、厳格な防御策を講じます。職員のインターネット閲覧や外部とのメールのやり取りなどがここに含まれます。

- LGWAN接続系:

- 他の自治体との情報連携に用いる行政専用の閉域網(LGWAN)に接続するセグメント。基幹系システムなどが配置されます。インターネット接続系とは通信を分離し、厳格に管理します。

- マイナンバー利用事務系:

- マイナンバー(個人番号)を取り扱う、最も機密性の高い事務を行うセグメント。他のセグメントとは物理的または論理的に完全に分離し、アクセス制御や監視を徹底します。

近年では、クラウドサービスの利用拡大やテレワークの普及といった働き方の変化に対応するため、従来の「境界防御型」の考え方に加え、「ゼロトラスト」という新たなセキュリティモデルへの移行が推奨されています。これは、「庁内ネットワークだから安全」とは考えず、全ての通信を信用せずに、アクセスごとに厳格な認証・認可を行うというアプローチです。我々は、こうした最新の動向を常に把握し、自団体のセキュリティ対策に反映させていく必要があります。

ケーススタディ:情報システム関連リスクへの対応

情報システムに関するリスクは、抽象的な議論だけでは理解が深まりません。具体的なシナリオを通じて、内部統制の仕組みがどのように機能するかをシミュレーションすることが重要です。

- ケース1:ランサムウェア攻撃

- シナリオ: 職員が標的型攻撃メールの添付ファイルを開いてしまい、庁内のファイルサーバーがランサムウェアに感染。データが暗号化され、業務が停止した。

- 統制活動の役割:

- 予防的統制: 職員への定期的なセキュリティ研修、不審メールフィルタリングシステムの導入、ウイルス対策ソフトの最新化。

- 発見的統制: 不正な通信を検知するネットワーク監視システム(IDS/IPS)。

- 是正的統制: 定期的に取得しているバックアップデータからの迅速な復旧、事前に策定されたインシデント対応計画に基づく関係各所への連絡と対応。

- 教訓: 技術的な対策だけでなく、職員の意識向上(人的対策)と、有事を想定した事業継続計画(BCP)の策定が不可欠です。

- ケース2:内部職員による個人情報の不正持ち出し

- シナリオ: 退職間近の職員が、業務上アクセス権限のあった住民情報をUSBメモリにコピーし、不正に持ち出した。

- 統制活動の役割:

- 職務分掌と最小権限の原則: 担当業務に不要な情報へのアクセス権限を付与しない。

- アクセス制御とログ監視: 誰が、いつ、どの情報にアクセスしたかのログを記録・監視し、通常とは異なる大量のデータアクセス等を検知する仕組み。

- 物理的対策: USBポートの使用を制限する、持ち出し可能なPCを限定し管理を徹底する。

- 教訓: 内部不正のリスクは常に存在することを前提に、性善説だけに頼らない多層的なチェック機能が必要です。

- ケース3:「シャドーIT」による情報漏えい

- シナリオ: 職員が業務効率化のため、所属長の許可を得ずに無償のオンラインストレージサービスを利用して業務ファイルを共有。サービス側のセキュリティ不備により、情報が外部に漏えいした。

- 統制活動の役割:

- 明確なポリシーの策定: 許可なく外部サービスを利用することを禁止する情報セキュリティポリシーの策定と周知徹底。

- 代替手段の提供: 組織として安全なファイル共有ツールを公式に提供し、職員が「シャドーIT」に頼る必要性をなくす。

- 技術的監視: 庁内ネットワークから許可されていない外部サービスへの通信を検知・ブロックする仕組みの導入。

- 教訓: 職員の利便性を無視した禁止ルールは形骸化しがちです。セキュリティと利便性のバランスを取り、安全な代替手段を提供することが実効性を高める鍵となります。

これらのケーススタディが示すように、情報セキュリティリスクは、単一の対策で防げるものではありません。技術的対策、人的対策、物理的対策、そして組織的なルール作りを組み合わせた、重層的な内部統制のフレームワークを構築・運用することが、我々内部統制・情報セキュリティ課の重要な使命です。

応用知識と先進事例

特殊ケースへの対応(職員の不正・不祥事、外部委託管理)

標準的な業務フローを確立するだけでなく、特にリスクが高い特殊なケースに対して、より強固な統制を構築することが求められます。職員による不正行為や、業務の外部委託、補助金の交付などは、その典型例です。

職員の不正・不祥事への対応

残念ながら、公務員による公金横領や情報漏えいなどの不祥事は後を絶ちません。内部統制は、こうした不正行為を未然に防ぎ、万が一発生した場合でも早期に発見するための重要な防波堤となります。

- 予防的統制:

- 職務の分離: 申請受付、承認、支出といった一連のプロセスを異なる担当者が担うことで、単独での不正を困難にします。

- 長期休暇の強制取得: 特定の担当者が長期間業務を一人で抱え込む状況を防ぎ、業務の透明性を確保します。

- 定期的な人事異動: 癒着や業務のブラックボックス化を防ぎます。

- 発見的統制:

- 定期的な残高照合・現物確認: 現金、切手、有価証券などの残高を帳簿と定期的に照合します。

- 内部通報制度の整備: 職員が不正の兆候を発見した際に、安心して通報できる窓口を設置し、その実効性を確保します。通報者の匿名性を守り、不利益な扱いを受けないことを保証することが不可欠です。

- 発生後の対応:

- 不正が発覚した場合は、速やかに事実関係を調査し、原因を究明します。その上で、同様の事案が二度と起こらないよう、業務プロセスの見直しやシステムの改修といった実効性のある再発防止策を策定し、組織全体で共有します。

外部委託管理

業務を外部の事業者に委託することは、専門性の活用やコスト削減の観点から有効な手段ですが、自治体の管理責任が免除されるわけではありません。むしろ、委託先の管理という新たなリスクが発生します。

- 委託先選定:

- 価格だけでなく、事業者の情報セキュリティ体制や業務遂行能力を評価する基準を設け、適切な事業者を選定します。

- 契約内容の明確化:

- 委託する業務の範囲、遵守すべき法令やセキュリティ基準、情報漏えい時の責任分担、自治体による監査の権利などを契約書に明記します。

- 履行状況のモニタリング:

- 委託先から定期的に業務報告書を提出させ、内容を検証します。また、必要に応じて実地調査を行い、契約通りに業務が履行され、情報が適切に管理されているかを確認します。

補助金・交付金等の管理

住民や団体に交付する補助金は、税金を原資としており、その使途には極めて高い透明性と公正性が求められます。補助金等に係る予算の執行の適正化に関する法律(補助金等適正化法)の趣旨に則り、厳格な管理体制が必要です。

- 交付審査:

- 交付要綱に基づき、申請内容が補助金の目的に合致しているか、事業計画に妥当性があるかを複数の職員で審査します。

- 実績報告と検査:

- 事業終了後、補助事業者から実績報告書と会計証拠書類を提出させ、補助金が申請通り適正に執行されたかを精査します。必要に応じて現地調査も行います。

- 不正防止:

- 不正受給が発覚した場合は、補助金の返還命令はもちろん、悪質な場合には告発も視野に入れた厳格な対応をとる方針を明確にし、牽制効果を高めます。

先進事例分析:東京都・特別区の取組と評価報告書の読解

自団体の内部統制を改善していく上で、他の自治体、特に先進的な取組を行っている団体の事例から学ぶことは極めて有効です。中でも、首都であり、最大の自治体である東京都とその特別区(23区)の動向は、常に注目すべきベンチマークとなります。

東京都の先進的取組

東京都は「都庁DX」を強力に推進しており、その一環としてガバナンス強化にも力を入れています。例えば、優れたDXの取組を表彰する「都庁DXアワード」の実施は、職員のモチベーション向上と成功事例の横展開を促す優れた仕組みです。また、都の財政状況や約1,500にのぼる補助金の情報をダッシュボードで「見える化」するプロジェクトは、内部統制の目的である「報告の信頼性」と透明性を高いレベルで実現するものです。これらの取組は、テクノロジーを活用して内部統制を高度化する上での具体的なヒントを与えてくれます。

他団体の評価報告書を「読む」技術

地方自治法に基づき、都道府県と政令指定都市は毎年、内部統制評価報告書を公表しています。これらの報告書は、他団体のリスク管理状況や課題を知るための宝の山です。単に「読む」だけでなく、分析的に「読解」するスキルを身につけることが重要です。

- 注目すべきポイント:

- 重点リスク: その団体が、当該年度にどのようなリスクを「重点リスク」として設定しているか。自団体のリスク認識と比較し、見落としている点がないかを確認します。

- 「重大な不備」の有無と内容: もし「重大な不備」が報告されていれば、その具体的な内容、発生原因、是正措置を詳細に分析します。それは、自団体でも起こりうる潜在的なリスクを示唆しています。

- 監査委員の意見: 監査委員がどのような点に懸念を示し、どのような改善を求めているか。これは、執行部とは異なる独立した視点からの貴重な指摘です。

- 附属資料: 足立区のように、リスク一覧や業務フロー図を詳細な附属資料として公開している団体もあります。これらの資料は、具体的なリスク管理手法を学ぶ上で非常に参考になります。

内部統制評価報告書から学ぶ他団体の教訓

公表されている評価報告書を具体的に分析することで、より実践的な教訓を得ることができます。

- ケーススタディ:横浜市の事例

- 横浜市は、過去の評価報告書において、「保険料の賦課誤り」や「不適切な随意契約」といった具体的な事案を「運用上の重大な不備」として率直に公表しています。重要なのは、その後の対応です。報告書では、再発防止策として、リスク抽出の精度向上を全庁的に指示したことや、新たな財務会計システムの構築を進めていることなどが具体的に記述されています。これは、失敗を隠蔽せず、組織的な改善につなげるPDCAサイクルが機能している証左であり、不備発生時の対応として大いに参考になります。

- ケーススタディ:足立区の事例

- 足立区は、評価報告書の参考資料として「足立区版リスク一覧」や「財務に関する事務の事務フロー図」を公開しています。リスク一覧には、契約事務や現金管理といった共通リスクから、各部署固有のリスクまでが網羅的にリストアップされており、自団体のリスク洗い出し作業におけるチェックリストとして活用できます。また、事務フロー図は、業務プロセスと、そこに潜むリスク、そして対応する統制活動を可視化する優れた手法であり、業務マニュアル作成のモデルとなります。

- 他団体に共通するリスク領域

- 複数の自治体の報告書や監査指摘事例を横断的に分析すると、共通してリスクが高いと認識されている領域が見えてきます。

- 契約事務: 予定価格の漏えい、不適切な随意契約、履行確認の不備など。

- 現金・有価物管理: 資金前渡金の不適切な処理、切手等の不適切な管理など。

- 補助金・委託料: 交付決定や実績確認の不備、過払いなど。

- 個人情報管理: 文書の誤送付、アクセス権限の不適切な設定など。

- 複数の自治体の報告書や監査指摘事例を横断的に分析すると、共通してリスクが高いと認識されている領域が見えてきます。

これらの他団体の経験は、いわば「無料のコンサルティング」です。彼らが直面した課題や失敗を学ぶことで、自団体は同じ轍を踏むことなく、より効率的に内部統制を強化することができます。定期的に他団体の報告書をレビューし、自団体のリスク管理体制にフィードバックするプロセスを業務に組み込むべきです。

業務改革・DX推進による内部統制の高度化

ICT・RPA活用による業務効率化と統制強化

内部統制は、時に「業務の効率を阻害する」「手続きが煩雑になる」といった批判を受けることがあります。しかし、ICT(情報通信技術)を適切に活用することで、統制を強化しながら同時に業務効率を飛躍的に向上させることが可能です。その代表的なツールがRPA(Robotic Process Automation)です。

RPAは、これまで人間がパソコンで行ってきた定型的・反復的な事務作業を、ソフトウェアロボットに代行させる技術です。例えば、各種申請書のデータを基幹システムへ入力する作業、複数のシステムからデータを抽出して報告書を作成する作業、公共料金の支払い伝票を作成する作業などが典型的な活用例です。

- RPA導入のメリット:

- 業務効率化と時間創出: ロボットは24時間365日、人間よりも高速かつ正確に作業を続けます。これにより、職員は単純作業から解放され、より創造的で付加価値の高い業務(例:住民への相談対応、政策立案)に時間を振り向けることができます。多くの自治体で、年間数百時間から数千時間もの作業時間削減効果が報告されています。

- 統制の強化: 人間が作業する以上、入力ミスや確認漏れといったヒューマンエラーは避けられません。RPAは決められたルール通りに寸分違わず作業を実行するため、業務の正確性が向上します。また、全ての作業履歴がログとして自動的に記録されるため、いつ、誰が(どのロボットが)、どのような処理を行ったかが追跡可能となり、監査証跡の確保という観点からも統制レベルが向上します。

ただし、RPAの導入にはガバナンスが不可欠です。いわば「デジタルな職員」であるロボットが、誤った指示や野良ロボット化によって暴走することがないよう、開発・運用のルールを定める必要があります。ロボットの開発権限、本番環境への移行承認プロセス、仕様変更の管理、定期的な動作監視など、ロボット自身を統制する仕組みを我々内部統制部門が主導して構築することが、安全な活用の前提となります。

生成AIの活用可能性とガバナンス

近年、急速に発展している生成AIは、地方自治体の業務、そして内部統制のあり方を根底から変える可能性を秘めています。RPAが「手作業」を自動化するのに対し、生成AIは「知的作業」の一部を支援・自動化します。

- 内部統制業務における活用シナリオ:

- 文書作成支援: 内部統制基本方針や各種規程、研修資料の原案作成。

- 情報要約: 長大な監査報告書や他団体の不祥事事例報告書の要点を瞬時に要約。

- リスク分析支援: 住民から寄せられた膨大なご意見・ご要望(テキストデータ)を分析し、新たな行政リスクの兆候を抽出。

- 職員向けヘルプデスク: 複雑な経費精算ルールや契約手続きに関する職員からの問い合わせに対し、24時間自動で回答するAIチャットボットを構築。

多くの自治体で、議事録作成や挨拶文作成といった汎用的な業務で既に導入が進んでおり、作業時間の大幅な削減効果が報告されています。

- AIガバナンスの確立: 生成AIの活用は大きな可能性を秘める一方で、新たなリスクも伴います。我々内部統制部門は、これらのリスクを管理し、安全な利用を促進するためのガバナンス体制を構築する責務を負います。

- 情報の正確性: 生成AIは、もっともらしい嘘の情報を生成する「ハルシネーション」のリスクを内包しています。AIが生成した文章は、必ず人間がファクトチェックを行い、最終的な文責は人間が負うという原則を徹底しなければなりません。

- 機密情報・個人情報の保護: 住民の個人情報や非公開の内部情報を、外部の生成AIサービスに入力することは、情報漏えいに直結する極めて危険な行為です。利用はLGWAN環境内に限定するか、セキュリティが担保された専用環境を構築する必要があります。

- 公平性と倫理: AIの学習データに偏りがある場合、生成される内容にもバイアスが生じる可能性があります。行政の意思決定にAIを用いる際には、その判断プロセスが公平・公正であることを担保する仕組みが必要です。

これらのリスクに対応するため、東京都などが策定している「利活用ガイドライン」を参考に、自団体の実情に合わせた利用ルールを策定・周知することが急務です。テクノロジーの進化は、統制の対象や手法をも変化させます。RPAやAIといった新たなツールを正しく理解し、そのリスクを管理し、統制の高度化に活かしていくこと。それが、これからの内部統制担当者に求められる新たな専門性です。

表2: 生成AI活用シナリオとリスク管理

| 活用シナリオ | 期待される効果 | 主要なリスク | 必須となる統制活動 |

| 議会答弁・会議録の要約 | ・要約作成にかかる作業時間の大幅な削減 ・迅速な情報共有の促進 | ・要約の不正確性、重要な論点の欠落 ・発言のニュアンスの誤解 | ・担当職員による最終的な確認・修正の義務化 ・要約精度の定量的評価とフィードバック |

| 内部規程・マニュアルの原案作成 | ・文書作成の初動時間を短縮 ・既存の優れた規程の構造を学習し、形式知化 | ・ハルシネーションによる不正確な記述 ・最新の法令改正が反映されない可能性 | ・参照する法令や上位規程の明示 ・法規担当部署によるリーガルチェックの徹底 |

| 住民からの問い合わせ対応(AIチャットボット) | ・24時間365日の対応による住民サービスの向上 ・定型的な問い合わせ対応の自動化による職員の負担軽減 | ・誤った情報の提供による住民の混乱 ・個人情報を含む問い合わせへの不適切な応答 | ・回答データベースの定期的な更新・メンテナンス ・個人情報を入力させない仕組みの構築 ・複雑な問い合わせは有人対応へ切り替えるエスカレーションフローの設計 |

| 職員向けナレッジ共有 | ・ベテラン職員の暗黙知をAIに学習させ、組織全体の知識レベルを底上げ ・過去の事例検索の効率化 | ・誤った知識や古い情報の学習 ・非公開情報、人事情報等の不適切な学習・開示 | ・学習させるデータの厳格な範囲設定と棚卸し ・アクセス権限に応じた回答範囲の制御 ・「AIによる回答」であることの明示と、最終判断は職員が行うことの周知 |

実践的スキル:内部統制の実効性を高めるために

組織レベルで回すPDCAサイクルとKPI設定

内部統制の実効性を高めるためには、前述したPDCAサイクルを組織全体で戦略的に回していく仕組みが不可欠です。それは、単に年次の評価報告書を作成するだけの形式的なサイクルであってはなりません。組織の目標達成に実質的に貢献するための、経営マネジメントサイクルとして機能させる必要があります。

- Plan(計画):

- 前年度の内部統制評価報告書の結果、監査委員からの指摘、そして当該年度の自治体経営方針をインプットとします。これらに基づき、「今年度は特に情報セキュリティインシデントの削減に注力する」「契約事務における手続きの厳格化を図る」といった、具体的で測定可能な年間目標を設定します。

- Do(実行):

- 設定した目標を達成するため、全庁的な施策を展開します。例えば、全職員を対象とした標的型攻撃メール対応訓練の実施、契約事務マニュアルの全面改訂と説明会の開催などがこれにあたります。

- Check(評価):

- 年間を通じて施策の進捗をモニタリングし、年度末に目標の達成度を評価します。この評価を客観的に行うために、KPI(重要業績評価指標)の導入が有効です。

- Act(改善):

- KPIによる評価結果を踏まえ、なぜ目標を達成できたのか(あるいは、できなかったのか)を分析します。成功要因は組織の標準的なプロセスとして定着させ、未達成の要因については、次年度の計画で改善策を講じます。この分析と改善指示は、長や副市長など経営層が主導して行うことが、組織全体の当事者意識を高める上で重要です。

内部統制に関するKPI設定の例

KPIは、具体的で、測定可能で、達成可能で、関連性があり、期限が定められている(SMART)ことが重要です。

- 結果指標(アウトカムKPI):統制活動の結果を示す

- 事務処理ミス報告件数の前年度比削減率

- 内部通報制度への通報件数と、そのうち不正発見につながった割合

- 監査における指摘事項の件数

- プロセス指標(アウトプットKPI):統制活動の実施状況を示す

- 内部統制に関する職員研修の受講率

- 各部署で実施される自己点検シートの提出率

- 監査指摘事項の改善措置完了率

これらのKPIを定めることで、内部統制の取組の進捗が「見える化」され、PDCAサイクルをより効果的に回すことが可能になります。

個人レベルで実践するPDCAサイクルと自己点検

どれほど精緻な内部統制システムを構築したとしても、最終的にその仕組みを動かすのは、現場の職員一人ひとりです。内部統制は「組織内の全ての者により遂行されるプロセス」であり、一部の専門部署だけのものではありません。組織全体の統制レベルを向上させるためには、職員一人ひとりが日々の業務の中で「自分自身の内部統制」を意識し、実践することが不可欠です。

そのための具体的な手法が、個人レベルでのPDCAサイクルと自己点検です。

- Plan(計画・理解):

- 自身の担当業務にどのようなリスクが潜んでいるか(例:個人情報の誤送付、計算ミス)、そしてそのリスクに対応するためにどのようなルール(統制活動)が定められているかを、マニュアル等を通じて正しく理解します。

- Do(実行):

- 理解したルールを遵守し、日々の業務を正確に遂行します。「慣れているから大丈夫」という慢心は禁物です。

- Check(自己点検):

- 業務の一区切りや一日の終わりに、自身の作業に誤りがないかを確認します。神奈川県が導入している「個人点検シート」のように、毎月特定のテーマ(例:「個人情報を含む文書の送付時は、複数名での宛先確認を徹底したか?」)について自己チェックする習慣をつけることは非常に有効です。

- Act(報告・改善提案):

- 自己点検でミスを発見した場合は、速やかに上司に報告し、是正します。また、業務プロセスやマニュアル自体に分かりにくい点や改善すべき点があれば、積極的に改善提案を行います。

このような個人レベルでの地道なPDCAサイクルの積み重ねが、組織全体のミスや不正を未然に防ぐ最も強力な基盤となります。我々内部統制部門の役割は、職員がこの個人PDCAを回しやすくなるようなツール(分かりやすいマニュアル、効果的な自己点検シートなど)を提供し、ミスを報告しても非難されるのではなく、改善の機会として捉えるような「心理的安全性」の高い職場風土を醸成していくことです。

まとめ:住民の信頼に応え続ける組織であるために

本研修資料を通じて、内部統制・情報セキュリティ課が担う内部統制業務の全体像、その法的根拠から具体的な実践手法、そして将来の展望までを網羅的に解説してきました。

内部統制は、決して業務を縛るための規則ではありません。それは、我々地方自治体が「住民の福祉の増進」という崇高な使命を、間違いなく、効率的に、そして誠実に果たし続けるために不可欠な、プロフェッショナルのための羅針盤であり、安全網です。特に、その中核を担う我々、内部統制・情報セキュリティ課の職員は、組織全体のガバナンスを支える「要石」としての役割を担っています。

地方自治体を取り巻く環境は、デジタル化の急速な進展、多様化・複雑化する住民ニーズ、そして常に存在する不正・不祥事のリスクなど、厳しさを増しています。このような時代において、過去のやり方を踏襲するだけでは、住民の信頼に応え続けることはできません。

本研修で学んだ知識とスキルを活かし、自らの業務にPDCAサイクルを実践し、他団体の先進事例から貪欲に学び、RPAやAIといった新たな技術を恐れずに活用し、内部統制を常に進化させていく。その一人ひとりの主体的な取り組みこそが、組織全体のレジリエンス(強靭性)を高め、いかなる困難な状況下でも揺るがない、住民から真に信頼される自治体を築き上げる原動力となります。

皆さんの日々の地道な努力が、組織の未来、そして住民の安心な暮らしを支えています。その誇りと責任を胸に、これからも共に邁進していきましょう。

-320x180.jpg)

-320x180.jpg)